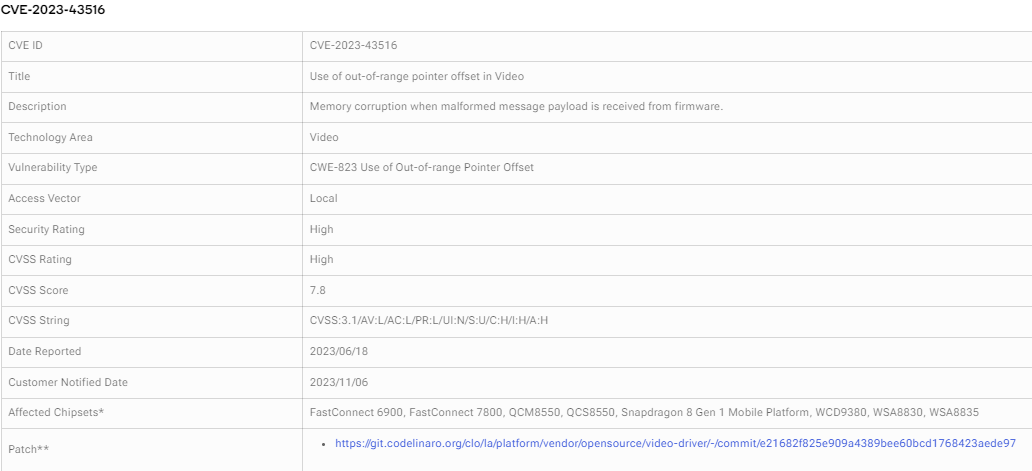

Qualcomm Securitybulletin CVE-2023-43516 漏洞分析

0x01 背景

根据高通披露的信息来看 https://docs.qualcomm.com/product/publicresources/securitybulletin/february-2024-bulletin.html#Openref

这是一个在 处理Video fence 模块内,存在指针偏移越界的问题,由于在接收的fence payload 信息时会产生内存冲突。

Use of out-of-range pointer offset in Video :Memory corruption when malformed message payload is received from firmware.

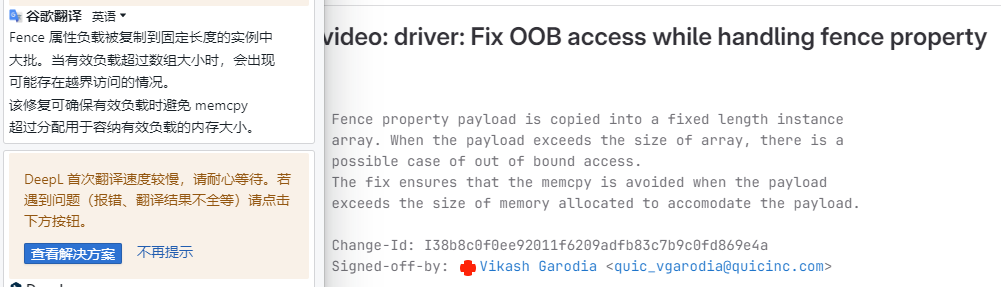

相关的修复代码如下, https://git.codelinaro.org/clo/la/platform/vendor/opensource/video-driver/-/commit/e21682f825e909a4389bee60bcd1768423aede97 在原来的代码内的判断fence payload_size 异常后添加了 return -EINVAL,其中的 -EINVAL 代表无效参数,当一个函数接收到无效参数是,就会返回这个错误代码22。

0x02 漏洞分析

漏洞类型: OOB

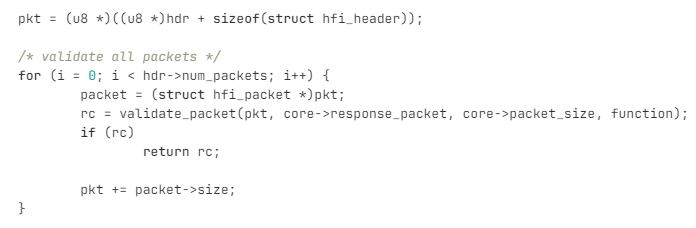

存在漏洞的函数如下所示:

1 | |

这里详细的解释一下其中的代码:

- struct hfi_packet *pkt;payload_size = pkt->size - sizeof(struct hfi_packet);

表达式 `pkt->size - sizeof(struct hfi_packet)` 的意思是:从`pkt`指向的`hfi_packet`结构体的`size`成员值中减去整个`hfi_packet`结构体的大小,得到的结果就是有效载荷的大小。换句话说,这是指结构体中用于存储实际数据(即除去结构体固定头部信息之外的部分)的空间大小。这种计算常见于网络编程、数据包处理或任何需要从结构体中区分出元数据和实际数据部分的场景。 - fence_count = payload_size / sizeof(u64); 是计算安全可访问的fence 数量

其中的u64 表示无符号64位整数,需要占用8个字节的存储空间,每个字节Byte 由8 位bit 组成。要存储64位的数值,自然就需要8个字节的存储空间。每个字节能够存储2^8(即256)种不同的值,8个字节一共可以表示2^(8*8)=2^64种不同的值,正好符合64位无符号整数的需求。所以在内存中,一个u64类型的变量会占用连续的8字节空间。 - payload_start = (u8 *)((u8 *)pkt + sizeof(struct hfi_packet));

表示数据包中有效的payload 部分的指针指向的地址,即pkt 指针 + 结构体hif_packet 的大小的偏移。

根据其中的代码可以了解到,fence_count 的值是根据 pkt->size 来确定的,而ptk 是可以通过外部传入的结构体,因此虽然代码中对fence_count 的大小进行了范围的限制,但其限制并没有完全保护接下来的循环。

如果fence_count 的值非常大,那么就决定了循环的次数会很大,每次循环都会从payload_start指向的内存中读取一个u64(8字节)的数据作为cur_fence_id,其中的 i 的值也会很大因而

- cur_fence_id = *((u64 *)payload_start + i);

每次访问到有效payload 之外的数据,因而产生越界访问 OOB 。

漏洞函数从驱动开始的调用栈

driver/vidc/src/msm_vidc_probe.c

srtuct platform_driver msm_vidc_driver –>

int msm_vidc_probe(struct platform_device *pdev) —>

int msm_vidc_probe_video_device(struct platform_device *pdev) —>

static int msm_vidc_init_irq(struct msm_vidc_core *core) —>

driver/vidc/src/venus_hfi.c

irqreturn_t venus_hfi_isr_handler(int irq, void *data) —>

static int __response_handler(struct msm_vidc_core *core) —>

driver/vidc/src/venus_hfi_response.c

int handle_response(struct msm_vidc_core *core, void *response) —>

static int __handle_session_response(struct msm_vidc_inst *inst, struct hfi_header *hdr)—>

static int handle_session_property(struct msm_vidc_inst *inst,struct hfi_packet *pkt) —>

static int handle_property_with_payload(struct msm_vidc_inst *inst, struct hfi_packet *pkt, u32 port) —>

static int handle_property_fence_array(struct msm_vidc_inst *inst, struct hfi_packet *pkt) —> OOB

其中venus_hfi_isr_handler 这是一个中断服务例程,当硬件触发中断时,Linux内核会自动调用该函数来响应中断。

有关本驱动的信息参考如: https://lore.kernel.org/lkml/1690550624-14642-1-git-send-email-quic_vgarodia@quicinc.com/T/

这个驱动用于视频流解码/编码。该驱动程序具有以下功能:

- 具有 M2M 和流媒体功能的 V4L2 兼容视频驱动程序。

- 支持H264、H265、VP9解码器。

- 支持H264、H265编码器

1 | |

在 driver/vidc/src/msm_vidc_probe.c 内 会初始化驱动,其中的 probe 函数是驱动程序的核心入口点,负责识别和初始化硬件设备。probe函数是驱动程序与硬件设备交互的桥梁

1 | |

主要的结构体

1 | |

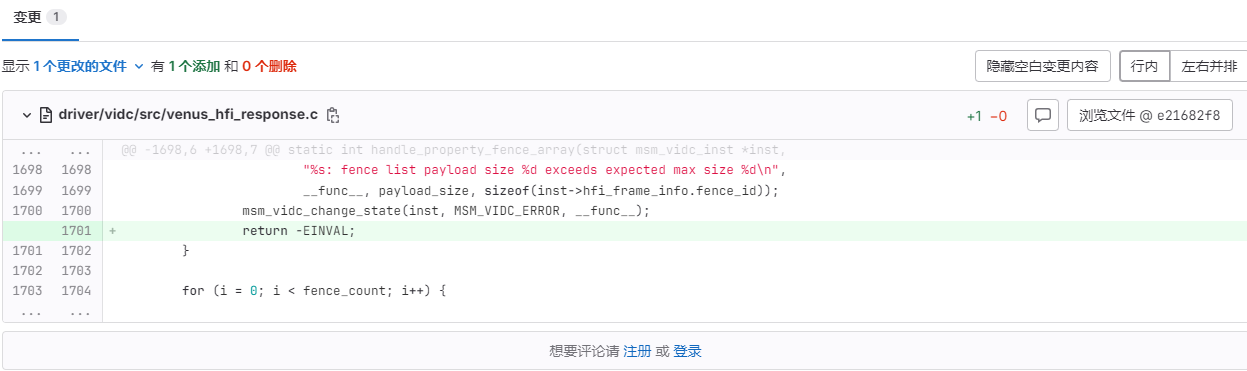

数据包的结构分析

主要分析的是 hfi_header 和 hfi_packet 这两个结构体

根据验证hdr_packet 有效性函数来看 validate_hdr_packet() ,其数据包的组成结构如下

| hfi_header | hif_packet + packet_payloads |

其中 hif_packet ->size 指针表示的是当前 hif_packet + packet_payloads 的大小。

并且 hdr->num_packets 表示当前 hfi_packet 的个数。所以直接遍历数据包的个数,从每个数据包中提取出payload 。